반응형

sslscan은 웹서비스가 SSL 서비스를 사용하고 있는지 확인한다.

만약 SSL 서비스를 사용한다면 이에 대한 내용을 빠르고 쉽게 얻을 수 있도록 도움을 주는 도구이다.

sslscan은 SSL 서비스에 대해 쿼리를 보낸다.

송신한 쿼리에 대한 응답을 통해 질의자에게 그 내용을 보여주게 된다.

따라서, 확인 가능한 정보는

- SSL 사용 유무

- 암호화 방식

- SSL 인증서 내용

이 정도가 되겠다.

◎ sslscan의 주요 옵션

| Command: sslscan [options] [host:port | host] Options: --targets=<file> A file containing a list of hosts to check. Hosts can be supplied with ports (host:port) --sni-name=<name> Hostname for SNI --ipv4, -4 Only use IPv4 --ipv6, -6 Only use IPv6 --show-certificate Show full certificate information --show-client-cas Show trusted CAs for TLS client auth --no-check-certificate Don't warn about weak certificate algorithm or keys --ocsp Request OCSP response from server --pk=<file> A file containing the private key or a PKCS#12 file containing a private key/certificate pair --pkpass=<password> The password for the private key or PKCS#12 file --certs=<file> A file containing PEM/ASN1 formatted client certificates --ssl2 Only check if SSLv2 is enabled --ssl3 Only check if SSLv3 is enabled --tls10 Only check TLSv1.0 ciphers --tls11 Only check TLSv1.1 ciphers --tls12 Only check TLSv1.2 ciphers --tls13 Only check TLSv1.3 ciphers --tlsall Only check TLS ciphers (all versions) --show-ciphers Show supported client ciphers --show-cipher-ids Show cipher ids --iana-names Use IANA/RFC cipher names rather than OpenSSL ones --show-times Show handhake times in milliseconds --no-cipher-details Disable EC curve names and EDH/RSA key lengths output --no-ciphersuites Do not check for supported ciphersuites --no-compression Do not check for TLS compression (CRIME) --no-fallback Do not check for TLS Fallback SCSV --no-groups Do not enumerate key exchange groups --no-heartbleed Do not check for OpenSSL Heartbleed (CVE-2014-0160) --no-renegotiation Do not check for TLS renegotiation --show-sigs Enumerate signature algorithms --starttls-ftp STARTTLS setup for FTP --starttls-imap STARTTLS setup for IMAP --starttls-irc STARTTLS setup for IRC --starttls-ldap STARTTLS setup for LDAP --starttls-mysql STARTTLS setup for MYSQL --starttls-pop3 STARTTLS setup for POP3 --starttls-psql STARTTLS setup for PostgreSQL --starttls-smtp STARTTLS setup for SMTP --starttls-xmpp STARTTLS setup for XMPP --xmpp-server Use a server-to-server XMPP handshake --rdp Send RDP preamble before starting scan --bugs Enable SSL implementation bug work-arounds --no-colour Disable coloured output --sleep=<msec> Pause between connection request. Default is disabled --timeout=<sec> Set socket timeout. Default is 3s --connect-timeout=<sec> Set connect timeout. Default is 75s --verbose Display verbose output --version Display the program version --xml=<file> Output results to an XML file. Use - for STDOUT. --help Display the help text you are now reading Example: sslscan 127.0.0.1 sslscan [::1] |

반응형

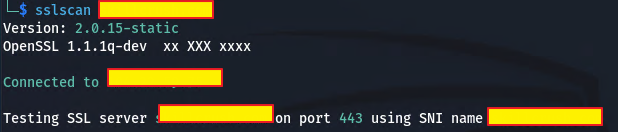

사용방법은 옵션에 예제가 있듯 아주 단순하게 사용할 수 있다.

옵션은 사용하는 입맛대로 넣어주면 되니까,

기본만 해보면

sslscan 하고 바로 원하는 대상을 넣어준다.

그럼 아주 빠르게 연결되는 대상에 대한 정보를 확인하고,

이 도구가 어떤 결과를 보여주는지 전반적으로 알 수 있게된다.

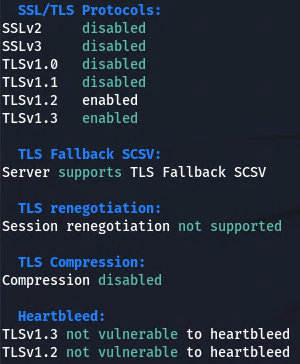

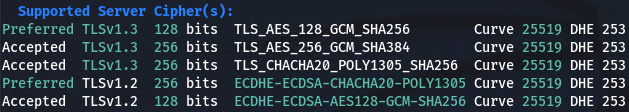

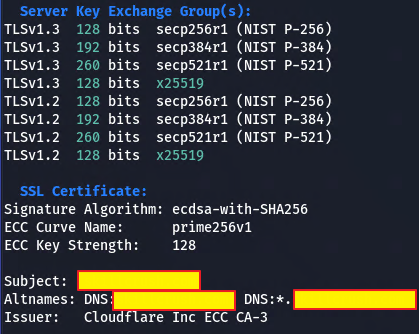

내가 선택한 대상은 TLSv1.2, 1.3 통신으로 사용 가능하네 뭐 이러면서 스캔을 하는거다.

그리고 인증서 정보도 보여주고, 어떤 암호화 알고리즘을 사용하여 암호화를 하는지,

공개 키, 인증서 정보 등 정보를 수집해 주는 것이 sslscan 도구가 할 수 있는 일이 되겠다.

암호화 통신 확인 도구 sslscan였다.

반응형

'===취미 세상 : 공부=== > 칼리리눅스' 카테고리의 다른 글

| dirsearch - 웹 경로 스캐너 (19) | 2023.04.11 |

|---|---|

| parsero - 웹서비스 disallow 항목 검색 도구 (18) | 2023.03.29 |

| whatweb - 웹사이트 서비스 정보 수집 도구 (28) | 2023.03.17 |

| wpscan - wordpress 워드프레스 취약점 정보 수집 도구 (41) | 2023.03.03 |

| joomscan - joomla 줌라 취약점 정보 수집 도구 (18) | 2023.03.02 |